Berikut ini adalah artikel Tentang Struktur Organisasi IT, Peran dari Divisi IT, dan Perusahaan IT.

Sebuah sumber utama dari ketidak-efisienan dari departemen IT adalah organisasi yang buruk dari staf dan kurangnya kejelasan peran dan tanggung jawab. Biaya dari departemen IT yang tidak efektif umumnya besar.

Untuk perusahaan yang kecil, satu karyawan dapat mengambil lebih dari satu peran misalkan sebagai Business Analyst sekaligus Application Developer. Tapi perusahaan harus tetap berpegang pada satu syarat tidak diperkenankan karyawan memegang dua jenis peran sebagai pembuat sekaligus pengawas dalam sebuah proyek.

Helpdesk adalah lapisan pertama yang harus dihubungi oleh End User bila mereka mereka mendapatkan masalah. Helpdesk akan berupaya menanganinya, tapi bila gagal akan mengirimkan ke lapisan yang lebih senior.

Sumber:

Sebuah sumber utama dari ketidak-efisienan dari departemen IT adalah organisasi yang buruk dari staf dan kurangnya kejelasan peran dan tanggung jawab. Biaya dari departemen IT yang tidak efektif umumnya besar.

Organisasi IT yang buruk juga menyebabkan deadline proyek yang tidak terpenuhi, jatuhnya service dari server secara tidak terencana, garis service IT yang tidak jelas, dan proyek yang tidak menguntungkan.

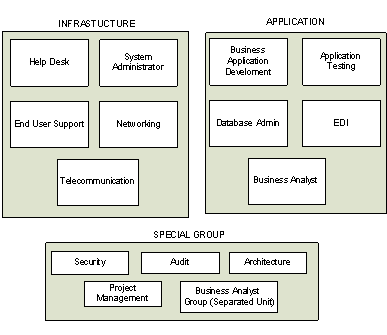

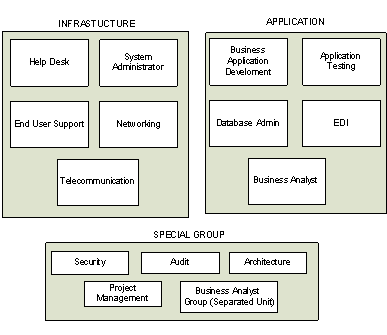

Umumnya seluruh kegiatan IT dapat dibagi menjadi dua bagian dasar yaitu “Operation and Infrastructure” dan “Aplication Development“. Bagian operasi berurusan dengan penanganan sehari-hari dari lingkugan komputer dan keamanan.

Umumnya seluruh kegiatan IT dapat dibagi menjadi dua bagian dasar yaitu “Operation and Infrastructure” dan “Aplication Development“. Bagian operasi berurusan dengan penanganan sehari-hari dari lingkugan komputer dan keamanan.

Bagian aplikasi bertanggung jawab dengan pembuatan dan pengembangan aplikasi bisnis. Untuk perusahaan besar, ada beberapa group khusus yang dibentuk agar lebih terspesialisasi. Berikut adalah diagram peran karyawan pada divisi IT:

Untuk perusahaan yang kecil, satu karyawan dapat mengambil lebih dari satu peran misalkan sebagai Business Analyst sekaligus Application Developer. Tapi perusahaan harus tetap berpegang pada satu syarat tidak diperkenankan karyawan memegang dua jenis peran sebagai pembuat sekaligus pengawas dalam sebuah proyek.

Misalkan seorang programmer yang juga mengambil peran sebagai testing. Ada kemungkinan hasil testingnya diragukan karena programmer tersebut menilai hasil karyanya sendiri.

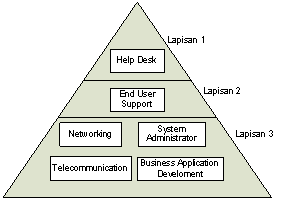

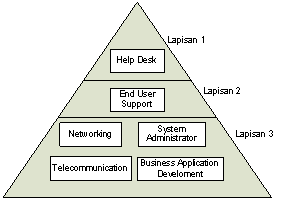

Peran-peran diatas juga melambangkan tingkatan penanganan masalah IT dalam perusahaan. Berikut ini adalah gambar tingkatan penanganan masalah IT:

Peran-peran diatas juga melambangkan tingkatan penanganan masalah IT dalam perusahaan. Berikut ini adalah gambar tingkatan penanganan masalah IT:

Helpdesk adalah lapisan pertama yang harus dihubungi oleh End User bila mereka mereka mendapatkan masalah. Helpdesk akan berupaya menanganinya, tapi bila gagal akan mengirimkan ke lapisan yang lebih senior.

Selama itu, helpdesk akan menjadi koordinator dari penanganan masalah. End User harus selalu menghubungi helpdesk saat meminta bantuan ataupun menanyakan progress permintaan bantuan mereka. End User dilarang untuk menghubungi secara langsung lapisan support yang lebih dalam (mem-bypass helpdesk).

Berikut ini adalah penjelasan dari peran-peran yang umum ditemukan pada divisi IT:

Berikut ini adalah penjelasan dari peran-peran yang umum ditemukan pada divisi IT:

- Helpdesk, Helpdesk adalah titik utama dimana client dari IT akan pertama kali menghubungi divisi IT saat mempunyai pertanyaan atau masalah yang berhubungan dengan IT. Helpdesk membawa harga diri dan wibawa divisi IT saat berhubungan dengan client sehingga Helpdesk sangat mempengaruhi customer experience.

Helpdesk menyimpan database dari masalah dan solusi yang muncul dari operasional IT sehari-hari. Helpdesk memfasilitasi komunikasi antara user dan bagian IT lainnya, merespon crisis, dan membuat prioritas pengerjaan masalah.

Karena merupakan titik pertama hubungan ke client, staf Helpdesk harus mempunyai pengetahuan yang luas (meskipun tidak mendalam). Hal ini diperlukan agar sebuah masalah dapat segera dikategorikan dan diberikan pada tim solusi yang benar.

Helpdesk haruslah menjadi tempat utama client pertama kali menghubungi divisi IT. Bila tidak, penanganan masalah menjadi tidak terkoordinasi dan pengetahuan menjadi hilang setelah solusi diimplementasikan.

Client tidak diperkenankan untuk menghubungi divisi lain karena akan mengacaukan prioritas kerja. Helpdesk sebaiknya dibantu oleh software tertentu untuk memfasilitasi pelacakan sebuah insiden, eskalasi masalah, dan pelaporan.

Software harus juga mampu melakukan pengkategorian masalah, menyimpan pengetahuan dari solusi yang didapat, dan melakukan prioritas pengerjaan. Intensitas dari pekerjaan Helpdesk yang tinggi menyebabkan seringnya bagian Helpdesk mengalami kejatuhan moral kerja karena tekanan dan lembur yang harus ditanggung. Alternatif yang baik adalah memberikan kompensasi yang besar untuk Helpdesk atau melakukan rotasi pekerjaan untuk menghilangkan kejenuhan. - End User Support, End User Support bertanggung jawab untuk perbaikan fisik komputer dan kunjungan ke lapangan kerja. Grup ini adalah lapisan kedua dari manajemen masalah dan solusi. Umumnya bila ukuran group cukup besar, manajer akan membagi menjadi beberapa tim kecil berdasarkan lokasi, teknologi, aplikasi, atau kelompok bisnis.

Setiap kelompok kecil mempunyai seorang kepala. Seperti Helpdesk, End User Support harus juga mempunyai kemampuan yang luas pada sistem IT pada perusahaan. Perbedaannya, End User Support mempunyai pengetahuan yang lebih mendalam pada sistem standar perusahaan.

Keahlian lebih diarahkan pada hardware dan software yang ada pada sistem komputer end user bukan pada aplikasi server. End User Support bertanggung jawab dalam memberikan dukungan pada seluruh peralatan dan aplikasi yang terpasang pada sisi end user.

Selain itu End User Support juga bertanggung jawab pada instalasi peralatan baru, perawatan peralatan yang ada, dan upgrade pada sistem end user. Untuk memudahkan pekerjaan End User Support, IT Standard harus diberlakukan agar pekerjaan tidak terlalu beragam.

Selain kemampuan teknis, End User Support harus mempunyai kemampuan untuk berkomunikasi dengan client dan membangun hubungan baik dengan anggota bisnis lain. Pekerjaan lainnya adalah memberikan training untuk end user sehingga mengurangi jumlah panggilan kepada end user Support.

Dalam sebuah organisasi IT yang lemah, adalah umum bila kita mendapati end user/client melompati Helpdesk dan langsung menghubungi profesional atas. Bila terus berlangsung, sikap ini akan menimbulkan frustasi pada profesional lapisan atas karena pekerjaan mereka yang terganggu.

Ujung-ujungnya prosesional atas akan keluar dari perusahaan saat moral kerja mereka menjadi terlalu rendah. Sifat dari End User/client ini juga menunjukkan frustasi mereka pada IT karena merasa Helpdesk kurang dapat membantu menangani masalah mereka.

Terkadang, perusahaan menempatkan End User Support team dibawah sebuah divisi tertentu dan secara hirarki bukan divisi IT meskipun pekerjaan mereka adalah IT. Secara jangka pendek, hal ini merupakan solusi yang baik karena dengan menempatkan tim IT permanent, respon terhadap masalah client menjadi lebih cepat.

Disisi lain, hal ini menunjukkan masalah serius pada divisi IT jika penempatan tersebut bersifat jangka panjang. Divisi lain kemungkinan merasa divisi IT tidak mampu merespon dengan cepat pada kebutuhan mereka, kemudian berinisiatif membuat “divisi IT bayangan” pada divisi mereka.

Divisi IT bayangan ini dapat menimbulkan masalah serius saat mereka mengupayakan solusi sendiri terpisah dari divisi IT utama. Sistem IT pada perusahaan dengan cepat dapat terpulau-pulau dan tidak kompatibel satu sama lain karena tidak dipatuhinya standar.

Perubahan yang terjadi pada salah satu Divisi IT bayangan dapat berakibat pada Divisi IT atau divisi lainnya, yang akhirnya mengakibatkan saling menyalahkan. Koordinasi dan komunikasi menjadi masalah besar.

Masalah lain muncul bila divisi IT bayangan bubar, divisi IT yang asli akan kesulitan mengambil alih bila sistemnya berbeda dengan standar. Jika divisi IT bayangan juga melakukan development software dan sekaligus menjadi end user, Auditor IT mungkin akan menunjukkan muka tidak setuju karena terdapat resiko karyawan IT bisa memanipulasi data karena tidak adanya segregation of duties. - Network Administration Group, Network Administrator Group mengatur semua kemampuan jaringan komunikasi data yang dibutuhkan oleh bisnis. Network Administrator bertanggung jawab pada semua kabel, hubs/switch, kemananan jaringan, routers, gateways, firewall, dan hal yang berhubungan dengan jaringan lainnya.

Mereka melakukan pengawasan traffic jaringan dan melakukan efisiensi/upgrade sebelum kebutuhan melebihi kapasitas. Network Administrator membutuhkan keahlian yang khusus meliputi pengetahuan pada hardware jaringan, media network/kabel, network protocols, enkripsi, dan firewall.

Tingginya tuntutan keahlian dan pengetahuan pada Network Administrator menyebabkan tingginya pula pelatihan dan pengalaman yang harus dibayar agar seorang Network Administrator menjadi efektif.

Pelatihan sendiri membutuhkan waktu 5 tahun lebih agar efektif. Network Administrator bertanggung jawab dalam meneliti aplikasi, akses, dan data transfer yang dibutuhkan. Kemudian menentukan solusi yang paling optimal dan menegosiasikan kontrak dengan vendor.

Penilaian kebutuhan, perencanaan kapasitas, dan implementasi yang baik dapat mengurangi biaya. Untuk perusahaan menangah atau kecil, Network Administrator dan System Administrator dapat dikerjakan oleh satu orang. - System Administrator/Computer Operation Group, System Administrator dan Computer Operation Group mengatur, mengawasi, dan mengkonfigurasi seluruh Server dan System Software yang membentuk sebuah infrastruktur dimana terdapat aplikasi dan data perusahaan.

Sistem ini termasuk email server, web/FTP server, print server, development, test, and production server. Setiap server mungkin berdasarkan pada teknologi yang berbeda tergantung pada standar perusahaan.

Tugas-tugas seorang System Administrator antara lain instalasi/perawatan/upgrade peralatan/ sistem operasi/aplikasi, perencanaan kapasitas, backup, user profile management, dan keamanan sistem.

Keseluruhan tugas ini membutuhkan pengetahuan yang sangat mendalam pada bagaimana software bekerja untuk memenuhi kebutuhan bisnis. Sistem administrator secara proaktif mengatur sistem server untuk mengurangi masalah yang dapat muncul saat jam produksi dan penyusupan ilegal.

System Administrator juga harus melacak utilisasi server, mengantisipasi dengan menambah kapasitas bila frekuensi penggunaan mendekati batas kemampuan server. Karena ini, System Administrator umumnya mempunyai pekerjaan yang berat karena mereka harus tersedia saat jam kerja dan harus merawat server di luar jam kantor.

Jadwal perawatan dan upgrade harus dengan hati-hati dikoordinasikan dengan unit bisnis yang lain. Bila aspek ini diabaikan, dapat terjadi sebuah server di maintenance pada saat user sedang sibuk, mengakibatkan user menjadi frustasi karena tidak dapat mengakses aplikasi yang berada pada server tersebut.

Downtime dari serbuah server harus diumumkan keseluruh pemakai. System Administrator juga harus berkoordinasi pada saat memperkenalkan sebuah teknologi baru pada sistem perusahaan. System Administrator harus dengan sangat hati-hati melakukan uji coba sistem baru dan memperhatikan aspek pelatihan dan pengalaman.

Langkah-langkah ini diperlukan agar sistem baru tidak mengganggu sistem lama. Hal yang sama juga dilakukan bila System Administrator harus mengupgrade sistem. Memberikan dukungan pada hardware dan software server adalah sebuah pekerjaan yang kompleks serta membutuhkan keahlian khusus.

Umumnya divisi IT selalu mempunyai orang-orang ahli tertentu yang bertanggung jawab mengatur sebuah aspek dari infrastruktur servernya. Sebaiknya sebelum perusahaan memperkenalkan platform baru, biaya tenaga ahli dimasukkan dalam perhitungan. Sebuah platform standar harus dibuat untuk jenis server yang ada dan mengurangi biaya tenaga ahli. - Telecommunications Services Group, Banyak perusahaan mendapati bahwa lebih murah untuk membeli dan mengoperasikan telepon sistem mereka sendiri. Telecommunications Services Group mengatur seluruh telepon dan jasa lainnya yang berhubungan.

Jasa yang diberikan adalah telepon, voice mail, fax, dan video conferencing. Jasa telekomunikasi mensyaratkan pengetahuan pada telephony switch hardware (PBX) dan konfigurasi software, perkabelan pada bangunan, konfigurasi call center, voice mail configuration, dan video conferencing equipment.

Terkadang anggota Telecommunication Services Group diassign secara reguler ke Helpdesk karena umumnya anggota Helpdesk kurang mempunyai pengetahuan pada area ini. Assignment ini berikan agar tidak seluruh permintaan support di arahkan ke kelompok Telecommunication Services Group. Bila sistem cukup kompleks, perusahaan dapat meng-outsource services pada vendor. Helpdesk dalam hal ini harus mendapatkan fasilitas untuk melakukan penjadwalan support dengan vendor. - Infrastructure/Operations Manager, Manajer operasi bertanggung jawab pada performa dari semua tim yang berada pada IT Operation Group. Manajer harus mempunyai pengetahuan yang luas pada teknologi yang berada pada wilayah tanggung jawabnya tetapi detailnya tetap berada pada setiap anggota tim.

Manajer operasi bertangggung jawab untuk performa keseharian dari sistem IT, memaksimalkan availability dari sistem, dan menyelesaikan masalah end user. Manajer ini juga berperan dalam membentuk sebuah disaster recovery plan dan eksekusinya.

Mempunyai manajer dengan peran ini membantu CIO utuk lebih berfokus pada arah strategis IT dari pada mencemaskan performa keseharian dari IT. - Application Development Teams, Application Development Teams menyediakan pengembangan dan dukungan pada aplikasi bisnis, berdasarkan pada kebutuhan yang dikumpulkan dan didokumentasikan oleh business analyst.

Untuk perusahaan kecil, business analyst dan development team umumnya dilakukan oleh orang yang sama. Aplikasi bisnis mungkin dibuat sendiri atau dibeli dari luar dan dikonfigurasi agar cocok dengan pola bisnis perusahaan.

Application Developers umumnya terspesialisasi pada teknologi tertentu seperti web, ERP, CRM. Group ini juga umumnya dibagi kedalam tiga kategori besar yang masing-masing menggunakan teknologi tersendiri: Customer Facing Application. Termasuk didalamnya aplikasi web, pemesanan dan proses, dan Customer Service. Production Support. Aplikasi Supply Chain seperti procurement, manufacturing, warehousing, inventory, dan logistic. Business Support. Umumnya sistem yang sangat internal seperti akuntansi dan sumber daya manusia.

Umumnya sebuah tim terdiri dari beberapa orang dengan keahlian yang berbeda-beda. Tim ini bertanggung jawab untuk membuat sebuah fungsi baru pada aplikasi, upgrade dan patch aplikasi pihak ketiga, menguji coba fungsionalitas dari aplikasi sebelum masuk ke production dan dukungan pada aplikasi bisnis saat telah masuk kedalam production.

Saat ukuran sistem bisnis dan kompleksitasnya meningkat, perusahaan mungkin harus menempatkan staff khusus yang didedikasikan pada salah satu dari tiga kategori diatas. Membangun tim untuk setiap aplikasi bisnis memungkinkan pelatihan silang dari staff untuk mendukung aplikasi spesifik.

Saat mengerjakan sebuah proyek, penanggung jawab proyek harus jelas dan memiliki cukup kekuasaan untuk menjalankan proyek dengan lancar. IT Development group harus menjadwalkan dan dengan jelas mengkomunikasikan pada IT Department, Streering Committee, dan business users untuk progress dari proyek, fungsionalitas sistem, dan waktu implementasi proyek.

Aplikasi yang akan diimplementasikan harus memperhatikan waktu dari bisnis. Saat kebutuhan bisnis sedang tinggi, sebaiknya tidak ada implementasi sistem yang beresiko.

Untuk software-software besar seperti Enterprise Resource Planning, terkadang perusahaan harus mengalah pada proses bisnis yang telah didefinisikan pada software untuk menghindari biaya customization yang tinggi.

Perubahan proses bisnis ini belum tentu suatu yang buruk bila proses bisnis yang terdefine pada software jauh lebih cocok bagi perusahaan. Umumnya pembuatan aplikasi bisnis disertai dengan Business Process Reengineering.

- Application Support Group. Pada perusahaan besar, tim developer sering dibagi menjadi dua. Disatu sisi menangani pembuatan aplikasi, disisi lain menjadi support seperti Helpdesk untuk aplikasi yang telah dibuat. Grup ini menjadi lapis ketiga dalam support aplikasi.

Pemisahan seperti mempunyai beberapa efek positif.: Menghilangkan gangguan pada development team sehingga mereka dapat berfokus pada aplikasi baru. Memperjelas perhitungan proyek, dengan tidak terganggunya tim development untuk memberikan support, penjadwalan proyek menjadi lebih tepat. - Application Testing, Application Testing Team bertanggung jawab untuk menguji coba perubahan dan upgrade pada aplikasi bisnis dengan tujuan mendeteksi dan menghilangkan masalah dan menjamin kompabilitas dengan modul lain.

Uji coba pada aplikasi muncul pada berbagai tingkatan. Pada level terendah, developer akan menguji coba kode-kode yang mereka buat, kemudian untuk level lebih atas, Application Testing team mengkombinasikan semua modul yang dibuat dan melihat apakah terjadi masalah.

Pada level sistem, modul akan diuji coba untuk mencari tahu apakah mengganggu sistem lain atau tidak dapat bekerja sama dengan sistem yang sudah ada. Testing ini umumnya disebut unit testing, integration testing dan system testing.

Hanya sedikit organisasi yang memahami fungsi group testing ini dan lebih sedikit lagi yang memberikan perhatian yang cukup. Idealnya waktu untuk testing aplikasi adalah 30% dari total proyek. Meskipun terlihat besar, tetapi akan terbayar dengan stabilnya aplikasi saat telah menyentuh production sekaligus menghemat panggilan ke Helpdesk.

Tim yang melakukan testing haruslah terdiri dari business users. Peran business users adalah menjamin fungsi-fungsi yang akan sering terpakai bebas dari masalah. Keuntungan lainnya, business users menjadi cukup terbiasa menggunakan sistem itu sebelum di implementasikan.

Aspek lain dari uji coba aplikasi adalah stress testing. Stess Testing adalah tipe uji coba untuk mengetahui kemampuan sistem dalam menangani request. Hasil dari uji coba ini sangat membantu dalam memonitor performa server dan meningkatkan kapasitas bila server mulai terbebani request mendekati batas toleransi.

Pada perusahaan kecil umumnya tim testing menjadi bagian dari developer, database administrator, atau system administrator. Pada perusahaan besar, tim testing umumnya berdiri sendiri. - Database Administrator, Database Administrator mendesain arsitektur database, melakukan install dan konfigurasi database software, berpartisipasi pada desain dan pengembangan dengan developer, menjamin integritas data, dan mengawasi serta meningkatkan performa database.

Tim ini bertanggung jawab pada database baik pada lingkungan production maupun lingkungan pengembangan. Karena kompleksitas dari database relational (jenis yang paling umum dipakai), beberapa keahlian harus dimiliki oleh database administrator.

Umumnya keahlian yang dibutuhkan mengarah spesifik pada salah satu teknologi database yang dipakai perusahaan seperti Oracle, Microsoft SQL Server, PostgreSQL.

Dalam sebuah perusahaan yang besar, Database Administrator sering dibagi menjadi dua: satu sisi untuk development dan sisi yang lain untuk Production. Pebagian ini lebih dikarenakan pemisahan tugas, seorang developer sebenarnya tidak diperbolehkan untuk menyentuh production. - Electronic Data Interchange, Electronic Data Interchange (EDI) bertanggung jawab untuk menjamin transport data antara aplikasi baik dalam perusahaan maupun dengan luar perusahaan secara akurat, tepat, dan cepat.

Integrasi aplikasi adalah komponen yang kritis dalam membentuk komunikasi sistem dan database pada perusahaan dan antar perusahaan. Setiap sistem bisnis dan aplikasi memerlukan format data tertentu untuk dibaca. Transmisi data dapat dimulai dari sebuah kejadian atau berdasarkan jadwal.

Seorang EDI harus menterjemahkan hasil dari salah satu aplikasi menjadi format yang dapat dibaca oleh aplikasi lainnya. Selain itu seorang EDI harus menjamin tidak ada dua buah transmisi data besar terjadi pada saat bersamaan untuk menghindari beban jaringan yang terlalu besar. - Business Analyst Group, Pekerjaan seorang analis bisnis adalah berhubungan langsung dengan end user/client untuk mengetahui bagaimana sistem digunakan dan mengidentifikasikan peningkatan yang dapat menyediakan keuntungan yang tinggi bagi perusahaan. Tanggung jawab dari sebuah analis bisnis terbagi sama rata antara end user/client dan divisi IT.

Seorang analis bisnis harus mengembangkan hubungan dengan end user/client dan menjaga hubungan ini dengan rapat teratur. Mereka harus mengerti proses bisnis dan bagaimana aplikasi IT digunakan dalam bisnis.

Analis bisnis harus juga secara proaktif mencari, mengumpulkan, dan mendokumentasikan kebutuhan dan informasi untuk mendorong peningkatan yang bernilai. Sebagai tambahan, seorang analis bisnis harus terus melacak dan membuat prioritas dari semua permintaan perubahan.

Bagian paling rumit dari analis bisnis adalah kebutuhan untuk memahami proses bisnis dan teknologi secara bersamaan. Mereka harus menjamin strategi pada IT telah sesuai strategi bisnis dan juga menawarkan peluang yang ada pada IT ke bisnis.

Analis bisnis harus membuat sebuah dokumen high level tentang kebutuhan dari sistem yang akan dibuat. Dokumen ini akan diterjemahkan oleh application developer menjadi kode-kode aplikasi. Karena ini, analis bisnis harus bekerja sama erat dengan application developer. - Manager of Application Management, Manager dari Application Management Group bertanggung jawab pada performa dari seluruh tim dalam grupnya. Application Manager harus mempunyai sebuah pemahaman yang lengkap pada sistem bisnis yang digunakan.

Fungsi yang terpenting adalah organisasi dan manajemen tim. Membuat prioritas, mengatur tim, dan menyelesaikan proyek adalah tanggung jawab dari application manager. Application Manager mengarahkan tim pengembangan sesuai dengan prioritas proyek yang dibuat.

Manager ini mengatur jangka pendek dan jangka menengah dari sistem IT untuk meningkatkan kemampuan, mengintegrasikan proses, dan menyelesaikan proyek sesuai waktu dan anggaran. Manager ini memberikan ruang bagi CIO untuk memikirkan IT Governance dan arah strategis dari divisi IT yang dipimpinnya.

- Architecture: Arsitektur informasi, arsitektur infrastruktur, dan arsitektur aplikasi sebenarnya merupakan tanggung jawab dari CIO. Untuk perusahaan yang besar, peran ini dapat dispesialisasikan pada sebuah grup terpisah yang dipimpin Chief Technology Officer (CTO).

CTO berfokus pada mendefinisikan dan mengembangan arsitektur sistem dari tiga sampai lima tahun kedepan, kemudian menjamin pengembangan sistem sesuai dengan arsitektur yang dibuat. - Security: Security Personnel bertanggung jawab untuk mengimplementasikan kendali untuk mengurangi potensi dari pembobolan keamanan. Tugas ini mencakup implementasi firewall, software untuk pengawasan, kebijakan enkripsi, kebijakan password, membatasi akses fisik, dan mendeteksi upaya ilegal dari staf dalam.

- Audit: Ukuran organisasi IT yang besar harus mempunyai sebuah fungsi kendali yang terpisah. Perusahaan terutama yang memproses transaksi finansial seperti bank dan saham harus melindungi dirinya dari tindakan ilegal karyawannya sendiri.

Group audit ini dapat melapor kepada CIO atau CFO. Fungsi group audit adalah untuk melihat permintaan persetujuan proyek, mereview rencana proyek, dan melacak perkembangan dari sebuah proyek.

Grup ini juga akan mengimplementasi manajemen resiko, menjamin seluruh proyek besar mengikuti metode pengembangan standar yang telah disepakati dan mereview praktek keamanan yang diterapkan. - Project Management Office (PMO): Organisasi IT yang sangat besar biasanya mempunyai beberapa inisiatif proyek yang berjalan bersamaan. Inisiatif proyek ini harus dikoordinasikan, dilacak, dan melapor pada sebuah pusat. Departemen IT umumnya membuat sebuah PMO dimana mengatur seluruh proyek IT yang ada agar tetap dalam jalur.

- Business Analyst Group: Pada organisasi IT yang besar, CIO dapat membuat sebuah group terpisah untuk analis bisnis yang perannya persis sama dengan analis bisnis yang diatas. Pemisahan ini memungkinkan untuk membuat sub group yang mendedikasikan diri pada sebuah fungsi bisnis.

Sumber:

http://pandarion.wordpress.com/2008/11/09/struktur-organisasi-it-dan-peran-divisi-it/